È sufficiente riavviare il personal computer dalla chiavetta USB o dal CD di Tails per “scavalcare” completamente il sistema operativo installato sull’hard disk ed eseguire il caricamento di un ambiente di lavoro amichevole che non modifica in nessun modo la configurazione dei dischi fissi collegati al sistema in uso.

Il modo migliore per utilizzare Tails e difendere la propria privacy quando si utilizzano personal computer diversi dai propri, è caricare la distribuzione Linux su una chiavetta USB. Non appena si riavvierà il sistema lasciando connessa la chiavetta USB, si dovrebbe accedere all’ambiente di lavoro: è necessario, ovviamente, che il BIOS del personal computer sia configurato per consentire l’avvio del sistema dalle unità USB; in particolare, la sequenza di boot impostata a livello BIOS deve prevedere prima l’avvio dei supporti di memorizzazione USB e poi dell’hard disk fisicamente installato all’interno del personal computer.

Il nostro consiglio, soprattutto se nella stessa chiavetta USB si prevedono di inserire altre utilità, è quello di ricorrere ad un software freeware come YUMI. Si tratta di un’applicazione che non soltanto rende avviabile qualunque unità USB ma che permette di caricarvi decine di utilità differenti, dal disco d’installazione o dal disco di ripristino di Windows alle varie distribuzioni Linux (Tails compresa), passando per i dischi di emergenza dei produttori antivirus, alle soluzioni per il recupero delle password, per il partizionamento del disco, per creare l’immagine del contenuto di dischi e partizioni, per recuperare dati, per cancellare file e cartelle in modo sicuro e così via.

Una volta avviato YUMI, previa connessione al personal computer dell’unità USB da utilizzare, si potrà selezionare dal menù di scelta la distribuzione Linux Tails. Così facendo, la corrispondente immagine ISO verrà caricata nel supporto USB e questo sarà automaticamente configurato e reso avviabile.

YUMI è prelevabile gratuitamente da questa pagina. Per apprenderne il funzionamento, tuttavia, vi suggeriamo la lettura di questi nostri articoli.

Tails difende la privacy dell’utente e l’anonimato in Rete utilizzando TOR (“The Onion Router“), nota soluzione che protegge dai tentativi di analisi del traffico dati. La rete Internet, di per sé, e diversamente dalle credenze errate di molti, non offre alcun livello di anonimato. Tutte le operazioni che si compiono online lasciano tracce in molti punti: i provider Internet sono obbligati a conservare i log degli accessi per un periodo non inferiore a due anni, i server web che ospitano i siti visitati tengono anch’essi traccia dei client via a via connessi, per non parlare di ciò che accade tra l’origine e la destinazione dei pacchetti dati.

Tor è un sistema di comunicazione che protegge gli utenti dall’analisi del traffico attraverso l’impiego di un network di onion router gestiti da volontari. Utilizzando Tor, il traffico dati non transita quindi più direttamente da client a server e viceversa ma passa attraverso dei router che costituiscono un “circuito virtuale” crittografato a strati (da qui il termine “onion” che in italiano è traducibile col termine “cipolla“). Dal momento che tutte le informazioni vengono dinamicamente crittografate, nessun osservatore posto in un qualunque punto del “tragitto”, è in grado di conoscere l’origine o la destinazione dei pacchetti dati.

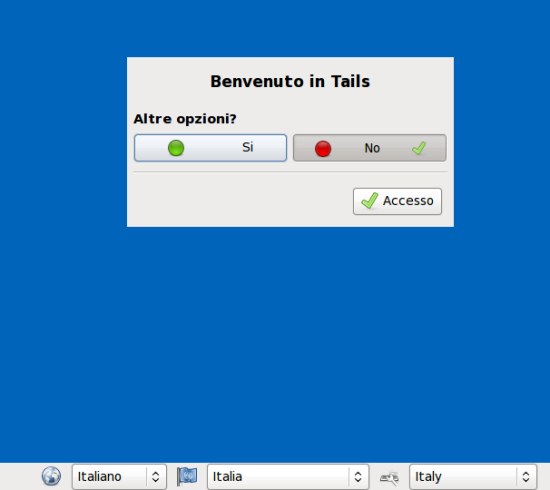

All’avvio di Tails apparirà una finestra mediante la quale è possibile definire lingua predefinita e layout della tastiera:

Agendo sul primo menù a tendina in basso, suggeriamo di selezionare l’italiano quindi fare clic sul pulsante Login.

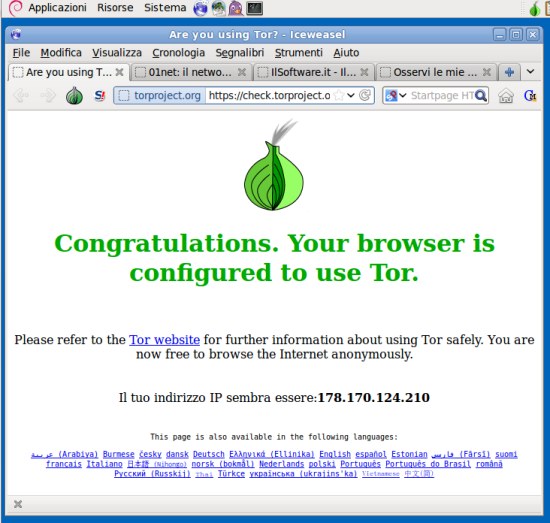

Tor risulta già preinstallato e configurato: sin dalla prima esecuzione della distribuzione Linux, viene avviato Iceweasel, browser web risultato del “fork” di Mozilla Firefox. Dopo pochi istanti di attesa, dovrebbe comparire una schermata simile alla seguente:

“Congratulations. Your browser is configured to user Tor“, è il messaggio che appare all’avvio di Iceweasel a confermare che tutte le connessioni di rete non vengono effettuate collegandosi direttamente con l’host di destinazione ma sfruttano il network di Tor.

L’indirizzo che apparirà nella schermata è quello dell’ultimo relay usato all’interno della rete Tor prima di raggiungere la destinazione.

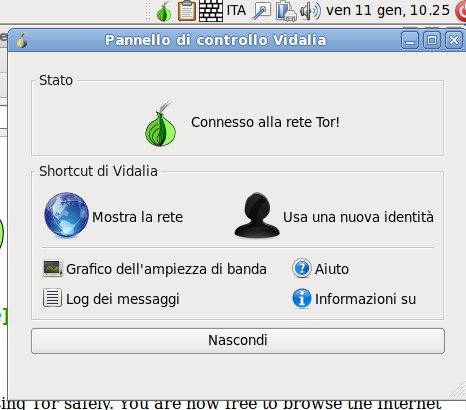

Nella parte superiore della finestra di Tails, si troverà un’icona raffigurante una cipolla: cliccandovi, verrà aperto Vidalia, l’interfaccia grafica per Tor che consente di verificarne il funzionamento e regolarne le impostazioni avanzate.

Cliccando su Mostra la rete quindi seguendo le indicazioni riportate in questa pagina, si potrà fare ad esempio in modo di ottenere solamente gli indirizzi IP appartenenti ad una determinata nazione.

Iceweasel utilizza Tor in modo predefinito: tutte le attività di navigazione online saranno quindi automaticamente protette e “rese anonime”. Qualora si volesse accedere ad una pagina web senza passare per la rete Tor, Tails propone – nel menù Applicazioni, Internet – Unsafe Web Browser, una versione “pulita” di Iceweasel che, però, come chiaramente evidenziato non integra alcuna funzionalità di protezione della privacy.

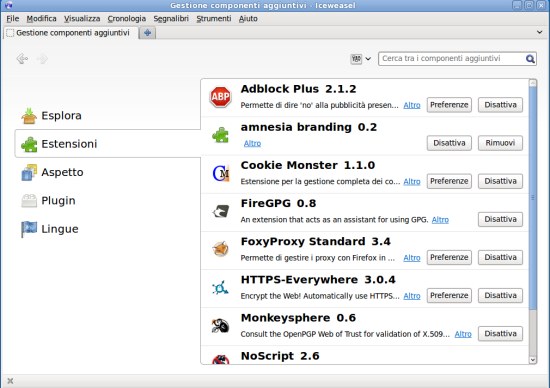

Cliccando sul menù Strumenti, Componenti aggiuntivi di Iceweasel quindi su Estensioni, si potrà notare come il browser utilizzi tutta una serie di componenti aggiuntivi che sono stati concepiti con l’obiettivo di difendere la privacy dell’utente durante la navigazione in Rete.

HTTPS Everywhere, ad esempio, è un’estensione sviluppata e distribuita dalla Electronic Frontier Foundation (EFF), la storica organizzazione con sede negli Stati Uniti che si prefigge di difendere i diritti di libertà di parola in Rete che è stata realizzata in collaborazione con gli esperti del progetto Tor. L’obiettivo dell’estensione consiste nell’assicurarsi che quanti più utenti possibile si affidino al protocollo HTTPS: gli autori dell’estensione HTTPS Everywhere osservano come molti siti web assai popolari e di fama internazionale permettano sì l’utilizzo del protocollo HTTPS per lo scambio di informazioni tra server e sistemi client ma non ne “pubblicizzino” adeguatamente l’impiego. Solo utilizzando HTTPS, invece, ci si può assicurare che le comunicazioni in corso tra client e server avvengano in forma cifrata e non possano così essere “spiate”. “Molti siti web“, spiegano da EFF, “offrono almeno un supporto di base per HTTPS ma ne rendono difficoltoso l’utilizzo. Ad esempio, alcuni siti utilizzando di default comunicazioni in chiaro attraverso il protocollo HTTP od inseriscono, nelle pagine cifrate, link facenti riferimento alla versione HTTP del sito“. Visitando siti web come Facebook, Twitter e Google, l’estensione di EFF obbliga il browser a passare immediatamente all’uso della versione HTTPS che offre una miglior protezione nei confronti di coloro che volessero mettere il naso sulle attività svolte dall’utente in Rete (attacchi “man in the middle“).

HTTPS Everywhere contiene anche tutta una serie di migliorie volte a scongiurare o comunque a rendere più difficoltosi attacchi come quello sferrabile utilizzando un’estensione quale Firesheep (ved., a tal proposito, questi nostri articoli).

Tails propone poi Pidgin, già configurato per l’utilizzo di OTR (Off-the-Record Messaging), un plugin che si occupa di crittografare tutti i dialoghi avviati con i propri interlocutori. Il software non fa dipendere il suo funzionamento dal protocollo utilizzato e quindi dal particolare network di messaggistica scelto. Tuttavia, per poter inviare e ricevere messaggi cifrati è indispensabile che gli interlocutori dispongano di Pidgin e del plugin OTR (ne avevamo parlato a suo tempo nell’articolo Pidgin: personalizzare il comportamento del client di messaggistica).

Garantito anche il supporto per lo standard de facto OpenPGP grazie al quale, direttamente dall’interfaccia di Tails, è possibile cifrare messaggi di posta elettronica e testi (vedere anche l’articolo Guida all’uso di Gpg4Win, una suite di strumenti per crittografare e-mail, file e cartelle).

Fonte Il Software